Ein neuer Stapel vertraulicher „Vault 7“ -Dokumente, die von der gemeinnützigen Whistleblower-Organisation WikiLeaks veröffentlicht wurden, hat ergeben, dass die Central Intelligence Agency der Vereinigten Staaten seit Jahren Router großer Marken gehackt und sie zu Überwachungsgeräten gemacht hat.

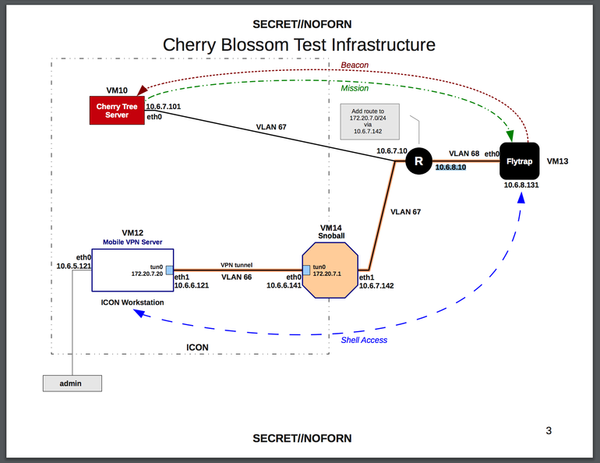

Das gemeldete "Cherry Blossom" -Tool kann die Firmware eines Routers ohne Wissen eines Opfers ändern und bietet dem Angreifer eine Vielzahl von Funktionen wie das Abhören des Netzwerkverkehrs, das Sammeln von Passwörtern, das Scannen nach E-Mail-Adressen und Telefonnummern und vieles mehr.

Der Angreifer hat sogar die Möglichkeit, einen ahnungslosen Benutzer auf eine bestimmte Website umzuleiten, einschließlich von der Regierung erstellter Webseiten, die für Phishing-Zwecke verwendet werden.

Einmal infiziert, bleibt die Backdoor auch dann funktionsfähig, wenn ein Router auf eine neuere Firmware-Version aktualisiert wird, sofern die zugrunde liegende Hardware oder das zugrunde liegende Betriebssystem nicht geändert wurden.

Der Hack kann nicht remote bereitgestellt werden. Stattdessen kann die CIA sie mit ihrem Claymore-Tool auf einem Zielrouter installieren oder eine kompromittierte Firmware mithilfe von Lieferkettentaktiken von der Seite laden (Abfangen des Zielgeräts zwischen der Fabrik und dem Endbenutzer)..

ZDNet berichtet, dass aus den Dokumenten hervorgeht, dass der "Cherry Blossom" -Hack mehr als zwei Dutzend Router-Modelle von großen Herstellern unterstützt.

Zu den kompromittierten Router-Marken zählen Geräte von Asus, Belkin, Buffalo, Dell, Dlink, Linksys, Motorola, Netgear, Senao und US Robotics. Die AirPort-Geräte von Apple scheinen jedoch nicht zu ihnen zu gehören. Die Tatsache, dass sie nicht aufgeführt sind, bedeutet jedoch nicht, dass die CIA Time Capsule- und AirPort-Geräte nicht gehackt hat.